本文目录导读:

HTTP(HyperText Transfer Protocol)是互联最常用的协议之一,用于传输网页、图片、等资源,HTTP本身是一个无状态协议,这意味着每次请求都需要重新建立连接,为了确保请求的安全性和完整性,HTTP协议引入了“请求签名”(Request Signature)这一重要机制,本文将详细解析HTTP请求签名的原理、流程以及其实现方式。

HTTP 请求签名的作用

HTTP请求签名是为了防止请求伪造、抵赖和篡改,在传统的HTTP协议中,客户端发送请求时,无法验证请求的真实性,因为每次请求都是的,通过签名技术,客户端可以向证明其请求的合法性,从而确保请求没有被篡改或伪造。

签名的主要作用包括:

- 防止请求伪造:签名可以用来验证请求是否来自客户端,确保请求不是或第三方服务生成的。

- 防止请求抵赖:如果声称请求来自客户端,签名可以用来证明这一点。

- 确保请求完整性:签名可以用来验证请求内容是否与客户端生成的一致,防止内容篡改。

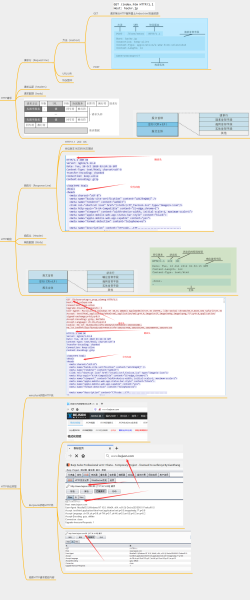

HTTP 请求签名的流程

HTTP请求签名的流程主要包括以下几个步骤:

-

密钥生成

客户端和在请求开始前,需要共享一个对称密钥,这个密钥通常通过某种安全方式(如口令、密钥交换协议)传递,密钥的长度和强度直接影响签名的安全性。 -

哈希计算

客户端在发送请求前,会计算请求数据的哈希值,哈希算法(如SHA-1、SHA-256)是一种单向函数,只能从输入数据中生成哈希值,但无法从哈希值推导出原始数据。 -

签名生成

客户端使用对称密钥对哈希值进行加密,生成签名,签名是哈希值的加密形式,用于后续验证。 -

发送请求

客户端将包含签名的请求发送给。 -

签名验证

接收到请求后,会重新计算请求数据的哈希值,并使用共享的对称密钥对哈希值进行解密,得到预期的签名,如果预期签名与客户端生成的签名一致,则验证成功;否则,验证失败。

HTTP 请求签名的实现方式

HTTP请求签名通常采用对称加密算法(如AES、DES)或公钥加密算法(如RSA),以下分别介绍这两种方式的实现过程。

对称加密实现

对称加密算法使用相同的密钥进行加密和解密,实现步骤如下:

- 客户端生成对称密钥,并与共享。

- 客户端计算请求数据的哈希值。

- 使用对称密钥对哈希值进行加密,生成签名。

- 发送包含签名的请求给。

- 使用相同的对称密钥对哈希值进行解密,验证签名。

对称加密的优点是速度快、资源消耗低,但缺点是密钥管理复杂,且密钥必须在请求开始前共享。

公钥加密实现

公钥加密算法使用一对不同的密钥:公钥用于加密,私钥用于解密,实现步骤如下:

- 客户端生成一对公私钥对,并将公钥发送给。

- 客户端计算请求数据的哈希值。

- 使用的公钥对哈希值进行加密,生成签名。

- 发送包含签名的请求给。

- 使用自己的私钥对哈希值进行解密,验证签名。

公钥加密的优点是密钥管理更灵活,但缺点是加密和解密过程较慢,且需要依赖可信的证书颁发机构。

HTTP 请求签名的用途

HTTP请求签名在实际应用中具有广泛的应用场景,主要包括:

- 防止请求伪造:通过签名可以验证请求是否来自客户端。

- 身份验证:签名可以用来验证客户端的身份。

- 数据完整性保护:签名可以确保请求内容没有被篡改。

- 防止中间人攻击:签名可以防止中间人伪造或篡改请求。

HTTP 和 HTTPS 的区别

HTTP和HTTPS的区别主要在于数据传输的安全性和签名机制,在HTTPS中,数据传输使用SSL/TLS协议进行加密,客户端和之间交换对称密钥,而HTTP请求签名则是在HTTP协议的基础上,通过客户端和之间的对称密钥或公钥对请求进行签名。

HTTP请求签名是确保HTTP协议安全性和可靠性的关键机制,通过计算哈希值并使用对称或公钥加密,客户端可以向证明请求的合法性,无论是对称加密还是公钥加密,HTTP请求签名都能有效防止请求伪造、抵赖和篡改,随着技术的发展,HTTP请求签名技术也在不断优化,以适应更复杂的环境。

随着区块链技术的兴起,HTTP请求签名可能会与区块链技术结合,进一步提升请求的安全性和不可篡改性。

相关阅读: